2018网络安全状况大调查

日期:2018-10-22

来源:程序思维浏览:3928次

从去年的“勒索病毒”到最近披露的Facebook的用户信息,目前全球网络安全问题层出不穷,这让人们对目前的网络状况深感忧虑。

最近,云计算分析师路易斯哥伦布在福布斯网站上写道,列出了印度软件外包巨头Wipro最新报告《 Wipro 2018网络安全报告》(Wipro的网络安全状况报告2018)中的一些当前网络状况。发现。

该研究基于四个主要数据来源,包括Wipro对其主要客户和网络防御中心(CDC)的第一手数据研究,以及Wipro合作伙伴的其他研究资源和二手数据研究内容。其中,42%的受访者来自北美,10%来自欧洲,18%来自中东,21%来自亚洲,8%来自澳大利亚。

银行,金融服务和医疗系统最常被破坏

Wipro超过40%的跟踪其CDC使用的漏洞在于医疗保健行业,其次是银行和金融服务,占18%。这与Verizon的2018年数据泄露调查报告一致。该报告显示,医疗行业首当其冲,数据泄露的数量是其他任何行业的五倍。根据Verizon的最新研究,银行和金融服务行业比任何其他行业更容易受到基于服务器的黑客攻击。埃森哲的研究报告《在医疗行业失去了在线文化战争:埃森哲2018年医疗保健人力资源网络安全调查》(也称为失去医疗保健中的网络文化战争:埃森哲2018年医疗保健劳动力网络安全调查),18%的医务人员愿意以低至500美元至1,000美元的价格向未经授权的第三方出售机密数据。

因此,Wipro的《2018网络安全状态报告》旨在突出当今各行业面临的安全危机。该研究表明,所有行业都需要一种更具可扩展性的安全方法,通过验证每个设备、上每个资源的每个访问请求来防范每个潜在的攻击。虽然零信任安全(ZTS)在防止腐败尝试方面继续有效,但它依赖于四个核心元素,即验证每个用户的身份、以验证每个设备、限制访问和特权、和依赖关系从机器学习中学习分析用户行为和从分析中获得更多洞察力。该领域的领导者包括用于访问管理的Centrify、和用于下一代访问服务(从Centrify分离的新公司)和Cisco、F5和Palo Alto Networks的Idaptive。ZTS始于一个完善的组织的身份管理实践。——通过零信任特权(ZTP)通过下一代访问(NGA)或特权用户的凭据保护最终用户访问凭据。 NGA允许组织通过获取和分析各种数据来验证每个最终用户访问尝试,包括用户身份、设备、设备操作系统、位置、时间、资源请求和许多其他因素。

NGA可以在不到一秒的时间内确定经过身份验证的最终用户是否会立即访问所请求的资源,或者被要求通过多重身份验证(MFA)进一步验证其身份。 ZTP专注于通常拥有“王国钥匙”的特权用户,这是网络攻击的共同目标。 ZTP根据身份验证请求访问、请求上下文和访问环境的风险授予最小访问权限。通过启用最低权限访问,组织可以最小化表面攻击,提高审计和合规性可见性,并降低现代企业、复杂性和成本的复杂性。每个行业都需要这种零信任安全措施,以防止攻击和类型的泛滥,并认识到每个客户的、员工和合作伙伴身份是他们真正的安全边界。

在Wipro的报告中,该公司还有其他重要发现:

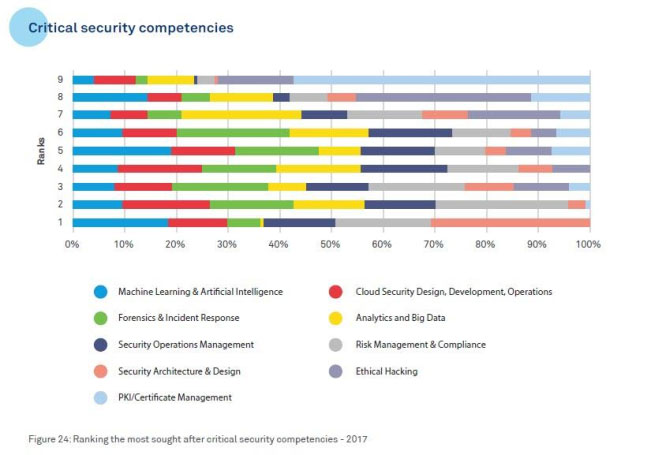

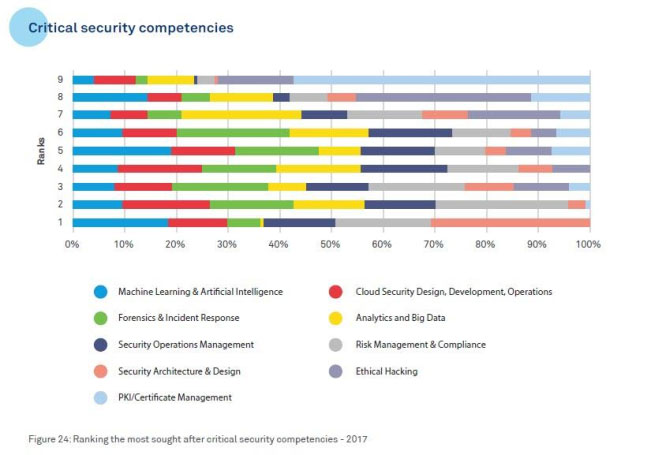

安全架构和设计,以及机器学习和AI,是未来的头号和第二安全功能。当被问及哪些安全功能最能帮助安全从业者在网络安全领域脱颖而出时,受访高管提到安全架构和设计(31%)以及机器学习和人工智能(19%)是他们的首选。 。下一代访问平台将使用机器学习算法不断学习和生成上下文智能,以简化经过身份验证的最终用户访问,同时阻止攻击尝试,例如最常见的证书泄露问题。

29%的受访者表示,特权访问管理(PAM)为他们提供了最大的价值,并进一步验证了是时候管理零信任了。信息技术主管越来越认识到特权访问证书滥用是网络攻击的最常见原因,因此更加重视特权访问管理。 Centrify最近宣布将密切关注ZTP,并将PAM内容扩展到更广泛的现代威胁,包括DevOps、容器、大数据等。

端点攻击媒介的增长速度超过传统的企业安全解决方案。终点攻击媒介的规模和范围继续迅速变化。 Wipro发现破坏尝试通常是多维的,并且j也仔细规划了破坏攻击向量的组合。 Wipro的研究发现,端点攻击向量波动如此之快,以至于它进一步支持了企业对ZTS的需求,ZTS是通过下一代访问实现的,后者阻止了攻击企图的主要安全策略。

最近,云计算分析师路易斯哥伦布在福布斯网站上写道,列出了印度软件外包巨头Wipro最新报告《 Wipro 2018网络安全报告》(Wipro的网络安全状况报告2018)中的一些当前网络状况。发现。

该研究基于四个主要数据来源,包括Wipro对其主要客户和网络防御中心(CDC)的第一手数据研究,以及Wipro合作伙伴的其他研究资源和二手数据研究内容。其中,42%的受访者来自北美,10%来自欧洲,18%来自中东,21%来自亚洲,8%来自澳大利亚。

银行,金融服务和医疗系统最常被破坏

Wipro超过40%的跟踪其CDC使用的漏洞在于医疗保健行业,其次是银行和金融服务,占18%。这与Verizon的2018年数据泄露调查报告一致。该报告显示,医疗行业首当其冲,数据泄露的数量是其他任何行业的五倍。根据Verizon的最新研究,银行和金融服务行业比任何其他行业更容易受到基于服务器的黑客攻击。埃森哲的研究报告《在医疗行业失去了在线文化战争:埃森哲2018年医疗保健人力资源网络安全调查》(也称为失去医疗保健中的网络文化战争:埃森哲2018年医疗保健劳动力网络安全调查),18%的医务人员愿意以低至500美元至1,000美元的价格向未经授权的第三方出售机密数据。

因此,Wipro的《2018网络安全状态报告》旨在突出当今各行业面临的安全危机。该研究表明,所有行业都需要一种更具可扩展性的安全方法,通过验证每个设备、上每个资源的每个访问请求来防范每个潜在的攻击。虽然零信任安全(ZTS)在防止腐败尝试方面继续有效,但它依赖于四个核心元素,即验证每个用户的身份、以验证每个设备、限制访问和特权、和依赖关系从机器学习中学习分析用户行为和从分析中获得更多洞察力。该领域的领导者包括用于访问管理的Centrify、和用于下一代访问服务(从Centrify分离的新公司)和Cisco、F5和Palo Alto Networks的Idaptive。ZTS始于一个完善的组织的身份管理实践。——通过零信任特权(ZTP)通过下一代访问(NGA)或特权用户的凭据保护最终用户访问凭据。 NGA允许组织通过获取和分析各种数据来验证每个最终用户访问尝试,包括用户身份、设备、设备操作系统、位置、时间、资源请求和许多其他因素。

NGA可以在不到一秒的时间内确定经过身份验证的最终用户是否会立即访问所请求的资源,或者被要求通过多重身份验证(MFA)进一步验证其身份。 ZTP专注于通常拥有“王国钥匙”的特权用户,这是网络攻击的共同目标。 ZTP根据身份验证请求访问、请求上下文和访问环境的风险授予最小访问权限。通过启用最低权限访问,组织可以最小化表面攻击,提高审计和合规性可见性,并降低现代企业、复杂性和成本的复杂性。每个行业都需要这种零信任安全措施,以防止攻击和类型的泛滥,并认识到每个客户的、员工和合作伙伴身份是他们真正的安全边界。

在Wipro的报告中,该公司还有其他重要发现:

安全架构和设计,以及机器学习和AI,是未来的头号和第二安全功能。当被问及哪些安全功能最能帮助安全从业者在网络安全领域脱颖而出时,受访高管提到安全架构和设计(31%)以及机器学习和人工智能(19%)是他们的首选。 。下一代访问平台将使用机器学习算法不断学习和生成上下文智能,以简化经过身份验证的最终用户访问,同时阻止攻击尝试,例如最常见的证书泄露问题。

29%的受访者表示,特权访问管理(PAM)为他们提供了最大的价值,并进一步验证了是时候管理零信任了。信息技术主管越来越认识到特权访问证书滥用是网络攻击的最常见原因,因此更加重视特权访问管理。 Centrify最近宣布将密切关注ZTP,并将PAM内容扩展到更广泛的现代威胁,包括DevOps、容器、大数据等。

端点攻击媒介的增长速度超过传统的企业安全解决方案。终点攻击媒介的规模和范围继续迅速变化。 Wipro发现破坏尝试通常是多维的,并且j也仔细规划了破坏攻击向量的组合。 Wipro的研究发现,端点攻击向量波动如此之快,以至于它进一步支持了企业对ZTS的需求,ZTS是通过下一代访问实现的,后者阻止了攻击企图的主要安全策略。

- 上一篇:程序员走向管理岗位走向光明大道

- 下一篇:2018年前端面试经验总结,想要高薪必读!